Hackers éticos: un imponente perfil que no necesita del ‘apellido’

El aura de misterio y peligrosidad que emana de la figura del hacker queda relegada al pasado en unas líneas que ensalzan las cualidades y capacidades de estos profesionales de la ciberseguridad. Bruce Schneier, Román Ramírez y Laurie Mercer comparten a continuación su visión.

El presente retrata un contexto con un marcado acento vanguardista. El modernismo absorbe a la tradición, lo digital destierra a lo analógico y la innovación rezuma de entre los estratos que componen la sociedad. El paradigma que imperaba hace años ha quedado relegado al olvido dando paso a un nuevo escenario con una particular idiosincrasia enraizada en la tecnología. Una nueva coyuntura que ha situado a la ciberseguridad en primera plana. A un lado del tablero, los clásicos hackers de sombrero blanco o hackers éticos; al otro, los cibercriminales, en juego, la seguridad global.

Aunque a menudo la figura del hacker ha estado rodeada de un aura de misterio y peligrosidad, lo cierto es que la población debería desterrar del imaginario colectivo estos tintes negativos. Sus mentes sobresalientes, su capacidad estratégica y sus habilidades especializadas son las cualidades más demandadas en un marco que conjuga la transformación digital, la disparada tensión geopolítica, el crecimiento exponencial e irrefrenable de las ciberamenazas y la maduración y sofisticación de los grupos cibercriminales. Hoy en día, los hackers éticos suponen un consolidado salvavidas.

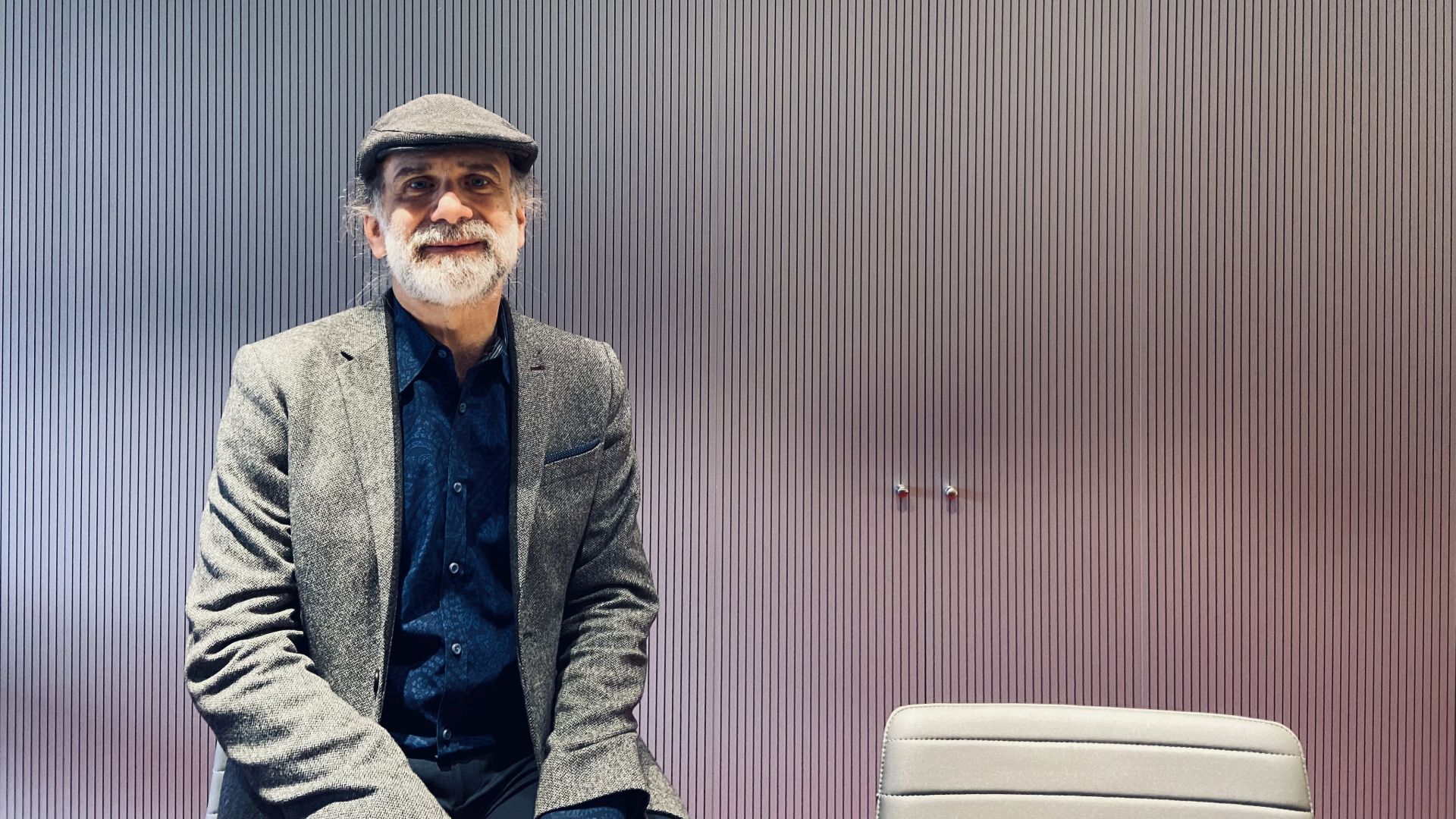

Radiografiamos una de las figuras profesionales más imponentes en la actualidad de la mano de tres expertos de talla internacional: Bruce Schneier, criptógrafo y experto en seguridad informática; Román Ramírez Giménez, experto en seguridad, cofundador de RootedCON, colaborador del Departamento de Seguridad Nacional (DSN) y consejero independiente en distintas IBEX 35; y Laurie Mercer, ingeniero de seguridad de HackerOne. A continuación, todo sobre los hackers éticos, una figura que no necesita del ‘apellido’.

Una concepción alejada del cibercrimen

Los bautizados en los comienzos de Internet como hackers éticos eran personas especialistas en seguridad ofensiva (equipo rojo), explica Ramírez. Su objetivo consistía en poner a prueba y verificar las medidas de seguridad de un proyecto. “Durante mucho tiempo se empleó el término ético o de sombrero blanco para establecer una diferenciación con los cibercriminales”, continúa el experto en seguridad cibernética. Sin embargo, insiste, “debemos tener claro que los que hacen esto ilegalmente [hackear] son, simplemente, cibercriminales”. Una concepción con la que coinciden sus colegas de sector. “El hacking no está relacionado con la moralidad, sino con la capacidad, con la habilidad; la moralidad la tienen -o no- las personas”, arranca Schneier. “La definición de hacker es la de alguien que disfruta con el reto intelectual de superar las limitaciones de forma creativa”, prosigue Mercer.

La seguridad es un proceso continuo, un diálogo, un cambio constante, una evolución continua. “Los cibercriminales se adaptan al entorno y modifican su comportamiento”, retoma Schneier, quien lleva décadas trabajando en la intersección entre la tecnología, la seguridad y las personas. Por ello, insiste, “la seguridad cibernética requiere de una metamorfosis constante porque hay un humano al otro lado”. En este sentido comenta para ComputerWorld durante una entrevista concedida en el marco del ISMS Fórum, “siempre he sido un generalista, siempre he sido alguien que piensa en una fotografía completa”; y aunque “nada en la vida garantiza el éxito”, esto, reconoce, ayuda.

La ciberseguridad se está convirtiendo, a ojos de Schneier, en una cuestión “muy política”. “Estamos justo en el radio de explosión, donde nos suceden cosas no porque seamos el objetivo, sino porque estamos cerca”. Eso, comenta señalando directamente a la geopolítica, está haciendo que la ciberseguridad sea un tema “cada vez más difícil de tratar”. Y sobre estas tablas, la figura del hacker cobra un indiscutible papel protagonista.

“El hacking no es moralidad, es una habilidad, la ética la tienen las personas o no. Es un conjunto de conocimientos y experiencia que alguien tiene, y puede utilizarlo para seguir o no la ley. La palabra no debería tener tintes negativos”

Incursión corporativa

Teniendo en cuenta el panorama descrito, “las instituciones y las empresas no pueden evitar ya el problema”, dice el portavoz de HackerOne, “la única forma de defenderse ante un posible ciberataque es hackearse a sí mismo. Las empresas deben incorporar la resiliencia en su ADN; y lo cierto es que solo se es resiliente cuando se ha probado la misma metodología que emplea el adversario". Precisamente esto evidencia la incursión de los hackers en el ecosistema corporativo. Así, de cara al futuro, Mercer incide en dos cuestiones. "Las empresas tienen que capacitar totalmente a su personal para entender las nuevas tecnologías y los modelos de amenaza”. Otra lección es que, a medida que se acelera el desarrollo de software, hay que acelerar la seguridad. “Un pentest anual no es suficiente. No contratarías a un guardia de seguridad para tu oficina durante un día al año si está abierta 365”, apunta con sorna.

En la actualidad, la actitud hacia los hackers está cambiando, “cada vez más organizaciones utilizan los conocimientos de esta comunidad para protegerse mejor”. En este sentido, detalla Ramírez, las compañías pasan a engrosar sus filas con personas con un perfil hacker dotadas con habilidades de pensamiento lateral y capacidad de ver las cosas, los procesos, de una manera diferente a como las percibe el status quo”. Como consecuencia no es de extrañar que el fundador de RootedCon tilde su valor en una organización de “esencial”. Para desarrollar su actividad, apostilla Ramírez, los hackers se apoyan en diferentes herramientas. “La primera y más importante, en su capacidad de entender el mundo como no mucha gente lo hace. Esto es lo que aporta poder verdaderamente para detectar vulnerabilidades en personas, procesos, tecnologías o en la sociedad”. Además de esto, hay distintas herramientas especializadas en función del objetivo a conseguir: herramientas de OSINT, de explotación de vulnerabilidades, generación de malware, control remoto… “¡Todo vale!”.

"Las empresas deben incorporar la resiliencia en su ADN; y lo cierto es que solo se es resiliente cuando se ha probado la misma metodología que emplea el adversario"

Desafío a la vista

Las amenazas, dice Ramírez, crecen, algo “perceptible de manera tangible. Todos los días en el entorno de la empresa lo podemos verificar”. Sin embargo, “el salario medio y el más frecuente no suben sensiblemente”, lo que se convierte en un reto para el mañana. “En la actualidad todos somos sensibles y conscientes de las amenazas excepto cuando hay que pagar los salarios necesarios para perfiles altamente especializados como el de los hackers”. Esto, continúa, genera disonancia cognitiva: “La amenaza es muy real, muy crítica, la pérdida empresarial es muy alta, pero no queremos pagar la cobertura a un experto”. Sin lugar a dudas, este es, para el experto, uno de los principales “problemas” a resolver.

"La automatización y la IA no pueden suplir la creatividad que un atacante humano comprometido con hacerte daño puede desplegar"

Así, el experto insta a tomar cartas en el asunto ya, dado que “muchos de los mejores profesionales optan por no trabajar con empresas españolas y prefieren hacerlo para compañías extranjeras que, además, les pagan muy bien”. “Si no resolvemos esto, la amenaza seguirá creciendo e impactando, generando una mayor pérdida de valor empresarial, pero en paralelo nos iremos descapitalizando de talento”, lamenta. Y aunque hay una esperanza de la comunidad empresarial depositada en la automatización y la inteligencia artificial, “la tecnología no puede suplir la creatividad que un atacante humano comprometido con hacerte daño puede desplegar”.