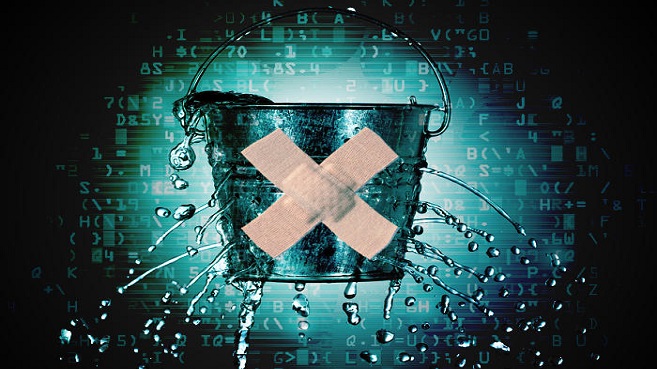

WannaCry y la obligación de los CIO de desplegar las nuevas actualizaciones

Los expertos en seguridad cibernética dicen que retrasar o incluso ignorar un parche que Microsoft lanzó hace dos meses, preparó el camino para el 'ransomware' actual.

Hace una semana ya que un grupo de hackers desató el malware que comenzó a propagarse entre los ordenadores de diferentes organizaciones, cerrándolas por cifrado de datos y luego exigiendo un rescate de 300 dólares para desbloquearlos. Dos meses antes, Microsoft liberó un parche para impedir que WannaCry afectara a Windows 7.

Las noticias han arrojado a los departamentos de TI al caos. A medida que los CIO y los CISO se esfuerzan por mitigar los daños. ¿Qué decisiones llevan a ejecutar o no un parche?.

Mike Viscuso, CTO de la empresa de seguridad cibernética Carbon Black y ex analista de la NSA, asegura que los equipos de departamentos de TI realizan cursos mensuales o trimestrales de parches y actualizaciones para docenas o incluso cientos de aplicaciones que han desarrollado internamente. “Antes de desplegar parches, los departamentos de TI realizan pruebas de regresión para asegurar que su software personalizado seguirá funcionando con el nuevo código. El hecho de no probar losparches por incompatibilidades es arriesgado, por ejemplo, si una empresa de servicios financieros rompe una aplicación crucial de alta velocidad al realizar una actualización, tendrá que cerrar la aplicación y arreglar el código, lo que costará a la compañía decenas de millones de dólares de tiempo de inactividad”.

Troy Hunt, director regional de Microsoft que realizó varias actualizaciones de SO y de navegador mientras trabajaba en Pfizer, dice que una de las partes más dolorosas y costosas del parche era garantizar la compatibilidad con el software existente. "El último que recuerdo fue simplemente una actualización de Internet Explorer y el coste de rectificar las aplicaciones web no funcionales dentro de la organización era de siete cifras", dijo Hunt. "Las organizaciones tienen que ser proactivas cuando monitoricen, prueben y desplieguen estos parches, no es divertido, cuesta dinero y todavía puede romper otras dependencias, pero la alternativa es posible que termine como el NHS o peor".

El problema está en lanzar los parches fuera de tiempo. Viscuso dice que muchas compañías esperan hasta el siguiente ciclo de parcheo para desplegar algo. Es por eso que muchas empresas fueron impactadas por WannaCry.

“Atentar contra la vulnerabilidad que abrió la puerta a WannaCry no fue obvio a pesar de los desafíos que presentó, porque era capaz de ser explotado de forma remota”, asegura Steve Grobman, CTO del fabricante de software de seguridad McAfee. “El riesgo fue particularmente abrupto para las organizaciones con un gran número de aplicaciones heredadas, algunas de las cuales tenían dos o más décadas de antigüedad, cuyos desarrolladores ya no están vivos. Por esa razón, muchas compañías simplemente eligieron no parchear”.

Grobman espera que los CIO recalibren sus procesos de TI para adoptar un enfoque mucho más agresivo para el parche. Esto es importante en un momento en que el colectivo de hackers Shadow Brokers avisa de que hay más exploits en camino.