La amenaza cuántica: La computación cuántica y la criptografía

Nadie sabe cuándo, pero las máquinas cuánticas que amenazarán la criptografía están a punto de llegar. Así es como los investigadores utilizan la mecánica cuántica para descifrar grandes números enteros en la criptografía asimétrica.

- "La tecnología cuántica es la nuclear del siglo pasado"

- Caixabank mejora la cobertura de su cartera de inversiones gracias a la computación cuántica

- "Da vértigo pensar que estamos entrando en la confluencia de la IA y la computación cuántica sin reflexión”

- China toma ventaja en la carrera por la computación cuántica

- Esquema de Certificación 2022 del certificado Business IT

La computación cuántica sigue habitando el nebuloso espacio entre la aplicación práctica y la especulación teórica, pero cada vez está más cerca de su uso en el mundo real. Uno de los casos de uso más interesantes de los ordenadores cuánticos es la criptografía moderna de Internet.

Computación cuántica y cúbits

El nombre de la computación cuántica proviene del hecho de que se basa en las propiedades de las partículas subatómicas, regidas por leyes que nos parecen extrañas a los que estamos anclados en el mundo macro. En concreto, los ordenadores cuánticos utilizan cúbits (bits cuánticos) en lugar de los dígitos binarios (bits) que conocemos de los sistemas informáticos tradicionales.

Los cúbits son de naturaleza probabilística, mientras que los bits son deterministas. Un bit se reduce, en última instancia, a un interruptor físico, aunque sea muy pequeño, medido en un puñado de nanómetros. Los bits son binarios: encendido o apagado, verdadero o falso, 0 o 1.

No es el caso de los cúbits.

La base física de un cúbit puede consistir en numerosos fenómenos, como el espín de un electrón o la polarización de los fotones. Este es un tema fascinante: el reino de las ecuaciones lineales que tienden un puente entre la imaginación y la realidad. La mecánica cuántica se considera una interpretación de una realidad subyacente, más que una descripción, y alberga una intensa complejidad computacional.

El estado de un cúbit se describe como una superposición lineal de los dos estados posibles. Una vez observado, el estado se resuelve en verdadero o falso. Sin embargo, la misma entrada no se resolverá necesariamente en la misma salida, y cuando no se observa el estado sólo puede describirse en términos probabilísticos.

Desde el punto de vista de la física clásica, lo que resulta aún más sorprendente es que los cúbits de un ordenador cuántico puedan contener múltiples estados simultáneamente. Cuando un ordenador toma muestras de un cúbit para determinar su estado, éste se resuelve en un único “either/or” (conocido como colapso de la función de onda).

La computación cuántica en la criptografía

Todo esto es bastante interesante desde el punto de vista científico y filosófico. Por ejemplo, la funcionalidad de los ordenadores cuánticos verifica el efecto de la observación sobre las partículas y sugiere que, efectivamente, Dios juega a los dados con el universo. Pero aquí nos preocupan los aspectos prácticos de la creciente capacidad de la informática cuántica en nuestra vida cotidiana. En los próximos años, el impacto más profundo se producirá probablemente en la criptografía.

La vía más conocida de la computación cuántica a la criptografía es un avance teórico que se produjo en 1994: el algoritmo de Shor. En teoría, este algoritmo demostró la capacidad de una máquina de Turing cuántica para resolver eficazmente una clase de problemas que eran intratables con los ordenadores tradicionales: la factorización de números enteros grandes.

Si está familiarizado con los algoritmos de criptosistemas asimétricos como Diffie-Hellman y RSA, sabe que se basan en la dificultad de resolver factores de números grandes. Pero, ¿qué pasa si la computación cuántica resuelve eso?

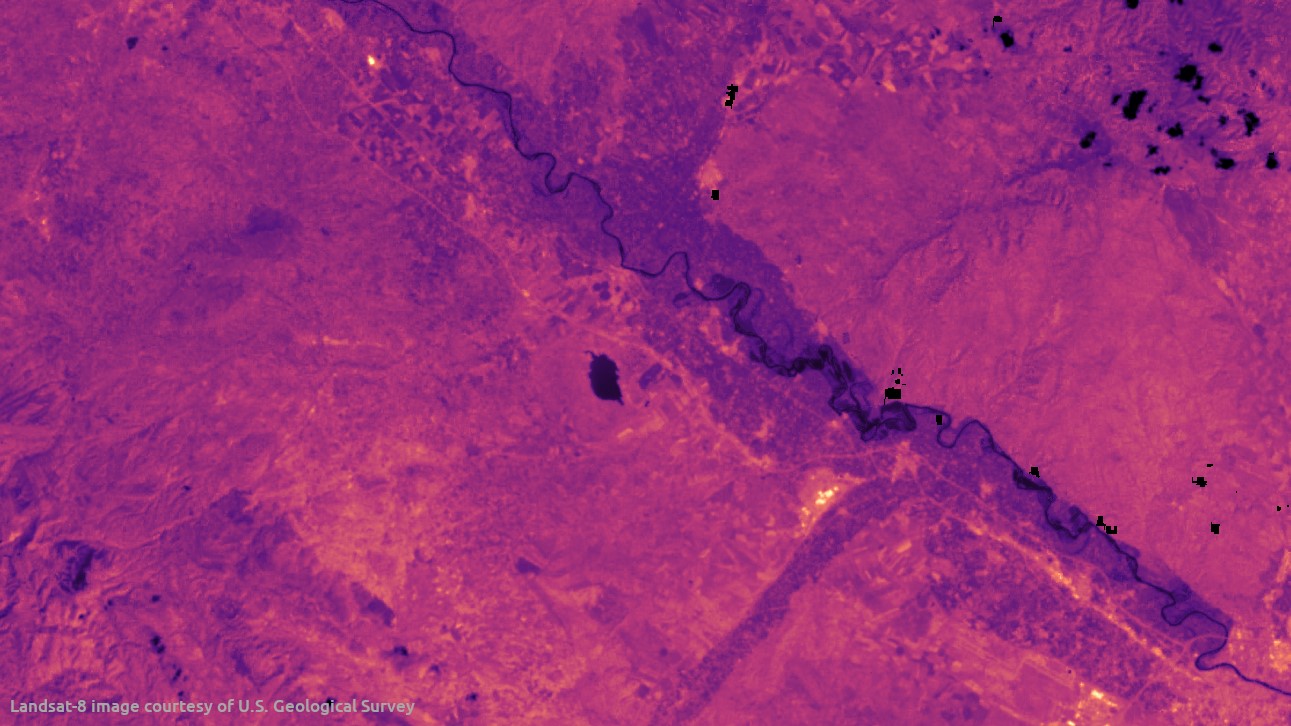

Descifrar números enteros grandes con la mecánica cuántica

El algoritmo de Shor y un puñado de otros algoritmos aprovechan la mecánica cuántica para descifrar las funciones unidireccionales en el corazón de la criptografía asimétrica. El cálculo cuántico adiabático también se ha utilizado para atacar la factorización.

El de Shor y otros algoritmos cuentan con la capacidad del ordenador cuántico de habitar una multitud de estados en virtud de los cúbits. Después muestrean esos cúbits (lo que colapsa su estado) de una manera que permite un alto grado de probabilidad en el muestreo. Esencialmente, trasladamos la pregunta de "¿Cuáles son los factores para un número determinado?" al misterioso mundo de lo invisible, donde las propiedades de las partículas pueden existir en múltiples estados. Finalmente, consultamos esas propiedades para obtener la respuesta más probable. (Sí, esto realmente funciona).

El mayor número factorizado por el algoritmo de Shor es el 21. El cálculo cuántico adiabático ha logrado factorizar el 143.

Estos algoritmos son sofisticados e impresionantes, pero hasta ahora sus números son insignificantes. El estándar actual de RSA es de 2048 bits, lo que supone 617 dígitos. Sin embargo, al atacar el número 143, los investigadores revelaron sin saberlo un enfoque que permite números más grandes, al menos en teoría. Un ejemplo es el 56.153, que sigue siendo un número relativamente pequeño comparado con lo que se necesitaría para comprometer los criptosistemas del mundo real. También depende de un truco reductor que no puede utilizarse para todos los números.

La amenaza a la infraestructura de seguridad de la web

Lo que sabemos por ahora es que los aspectos fundamentales del ataque cuántico a los algoritmos asimétricos se están limando. ¿A qué velocidad avanzará la tecnología hasta el punto de poder acercarse a números significativamente mayores?

Curiosamente, los algoritmos simétricos que utilizamos a diario (como el AES) no son terriblemente vulnerables a los algoritmos cuánticos. El algoritmo de Grover es el que se aplica. Es incapaz, incluso en teoría, de reducir el tiempo necesario para atacar estos algoritmos mucho más que los algoritmos clásicos, siempre que se utilicen claves de 256 bits.

Sin embargo, la mayoría de las comunicaciones seguras simétricas establecen sus claves mediante un intercambio asimétrico. Por tanto, la mayor parte del tráfico web actual es vulnerable a los ataques de la computación cuántica avanzada. Si un atacante puede descubrir la clave establecida al inicio de una interacción, no servirá de nada el cifrado simétrico.

Así, la amenaza para la infraestructura de seguridad de la web es real. Pensemos un momento en la dinámica en juego. Lo primero que hay que tener en cuenta es la economía y el acceso. En este momento, sólo las organizaciones con mucho dinero pueden permitirse el lujo de jugar con estas cosas. IBM, Google y los investigadores científicos de China se disputan el liderazgo en la producción de sistemas viables, junto con una serie de esfuerzos universitarios. Entre bastidores, agencias gubernamentales como la Agencia de Seguridad Nacional de EE.UU. no están de brazos cruzados. De hecho, la NSA tiene su propia opinión sobre la cuestión de la criptografía pública y la computación cuántica.

La evolución de la seguridad con miras a la computación cuántica

Es poco probable que los actores de pequeña escala consigan capacidades de computación cuántica suficientes para atacar las claves asimétricas modernas hasta mucho después de que lo hayan hecho las grandes instituciones. Esto significa que nos encontramos con un largo periodo de tiempo en el que la infraestructura de seguridad puede evolucionar en respuesta a la dinámica de la computación cuántica.

Nadie sabe cuándo aparecerán máquinas cuánticas verdaderamente criptográficas, pero parece probable que así sea. Dos parámetros para entender la cuestión son el número de cúbits en un sistema y la longevidad de esos cúbits.

Los cúbits están sujetos a lo que se llama decoherencia. La entropía siempre se lleva por delante los delicados conjuntos de electrones y fotones. El problema es que tanto el número como la longevidad de los cúbits son difíciles de cuantificar. ¿Cuántos cúbits se necesitan para un ataque práctico a una clave RSA 2048? Algunos dicen que docenas, otros que millones. ¿Cuánta coherencia se necesita? Algunos dicen que cientos de nanosegundos, otros que minutos.

Y todo esto puede ser puesto patas arriba por técnicas como el ya mencionado uso engañoso de algoritmos de preprocesamiento. Quién sabe qué ingenioso universitario está ahora mismo ideando un nuevo enfoque. Los que descifraron el 143 en una máquina cuántica no se dieron cuenta de que también habían descifrado el 56.153 hasta dos años después.

Criptografía poscuántica

Todos los caminos conducen a un mundo poscuántico y mucha gente ya está trabajando en ello. El Instituto Nacional de Estándares y Tecnología de EE.UU. está organizando concursos para desarrollar algoritmos resistentes a la tecnología cuántica. Algunos de estos esfuerzos están dando resultados.

En definitiva, podemos decir que la amenaza cuántica para la criptografía es real, basándonos en resultados cada vez más reales. Pero por ahora, está más que contrarrestada por fuerzas compensatorias. Puede que al final tengamos que decir adiós a algunos de nuestros viejos y queridos algoritmos, pero otros nuevos ocuparán su lugar.

Será un baile interesante para observar durante la próxima década.